- Чтобы быть хакером нужно ли просто уметь быстро и беспрерывно нажимать на клавиши?

- Учиться, учиться, еще раз учиться!

- Разве Нобелевская премия не присуждается за хакерскую атаку?

- Ало, говорит хакер?

- Имеются ли у американских военных антигравитационные технологии?

- Разбери, изучи, заново собери, и усовершенствуй !

- Неограниченная свобода информации!

- Робин Гуды из современного компьютерного мира?

- Какой цвет шляпы вы бы выбрали, будь вы хакером?

- Если вы хорошо осведомлены, значит, вы вооружены!

В современном мире без интернет технологий жить очень сложно, даже не возможно. Как будто кибер мир связан с нашей реальностью тысячью крепких невидимых нитей. В нашем информационном веке существуют своего рода «разбойники» кибер пространства. Речь идёт о хакерах. В случае, если вы и сами работаете в сфере информационных технологий, наверняка, вам приходилось лично не раз сталкиваться с ложными представлениями о хакерах, и той работе которую они делают. Допустим, если вас знают как компьютерщика, возможно к вам обращались с такими просьбами, как: взлом аккаунтов в социальных сетях, прочтение сообщений в ватсапе, бесплатное подключении к wi-fi сетям соседей, оказание помощи в получении доступа к бесплатному использованию платных программ или сервисов, прочтение электронных сообщений компаний конкурентов, взлом их сайтов, и т.д.

Благодаря тому, что новостные ленты зачастую пестрят статьями о хакерах и их злодеяниях, у многих из вас уже сложилось определенное представление о них. И к огромному сожалению, в настоящее время понятие хакер интерпретируется неправильно как среди обычных людей, также даже среди СМИ и среди специалистов. За последние десятилетия часто в новостных сайтах появляются заголовки о том, как корпорации -разработчики крадут данные пользователей своих программ, создатели устройств следят за своими пользователями, секретные организации государств выслеживают и крадут данные на всех возможных уровнях, пользуясь уязвимостью программных устройств. Но их никто не называет хакерами. Их называют злоумышленниками. Человек, который пользуясь хакерскими программами и методами, взламывая системы, крадет данные также являются злоумышленником.

Чтобы быть хакером нужно ли просто уметь быстро и беспрерывно нажимать на клавиши?

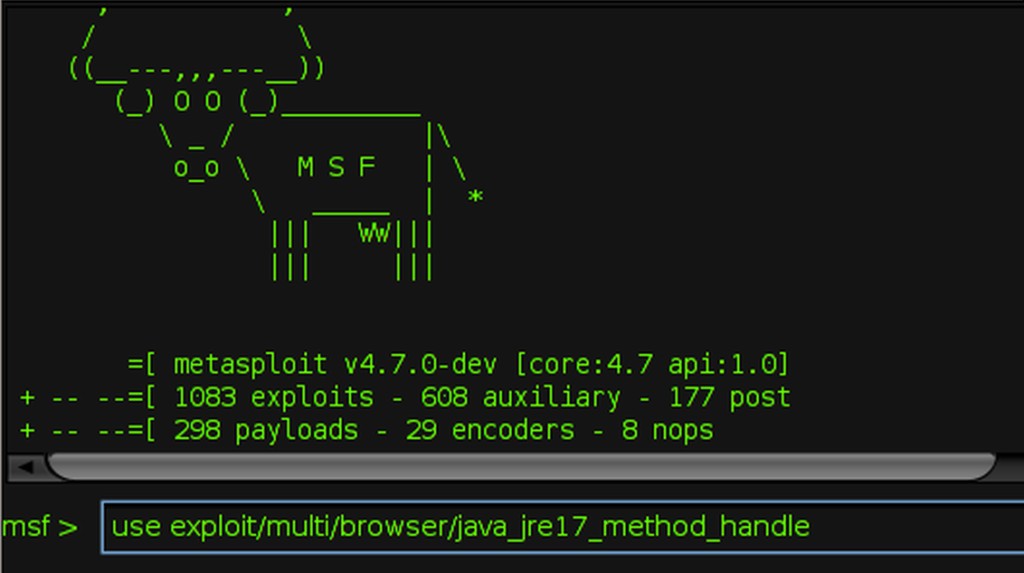

Наверняка многие из нас видели работу хакеров в популярных фильмах и сериалах. Чтобы быть хакером, в фильме нужно просто беспрерывно нажимать на клавиши, и все. Конечно же зрителям вряд ли будет интересно наблюдать за тяжелым трудом и бессонными ночами реальных хакеров, которые порою могут тянуться месяцами. В фильмах показывают процесс взлома с красочной трехмерной графикой, порой похожие на компьютерные игры, но в реальности это монотонные изображения с тысячами строками кода на темном экране.

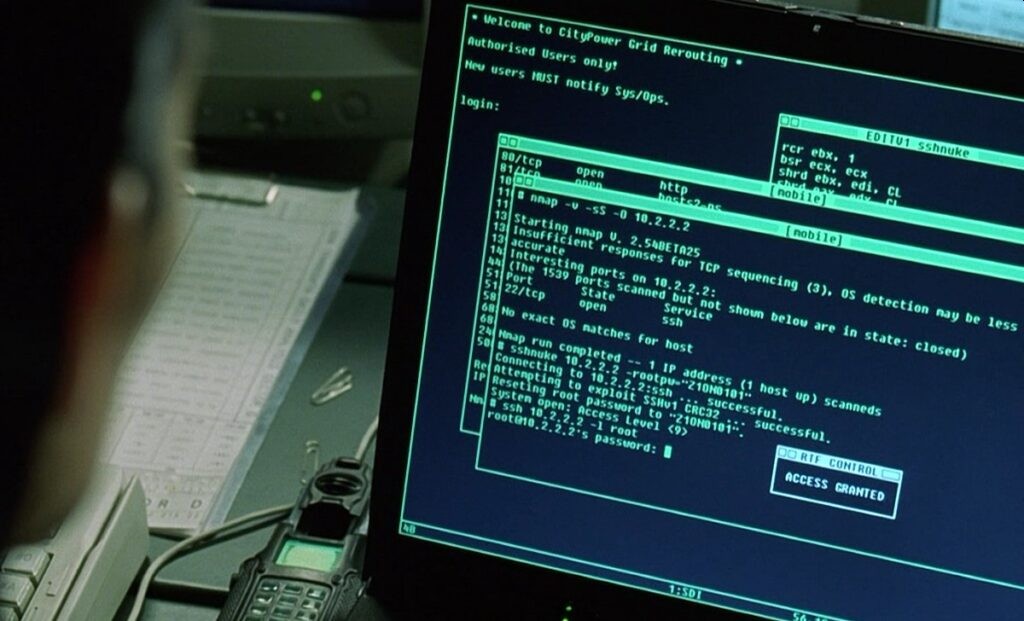

Но во второй части фильма Матрица есть сцена, где главная героиня Тринити взламывает систему электростанций и отключает свет во всем городе. Для этого героиня использует Nmap или Network mapper, программы, которые в реальности используются для удалённого сканирования компьютеров и серверов для определения уязвимости и программных ошибок. Федор, русский разработчик программы Nmap, по его словам, танцевал от счастья когда увидел свое детище в фильме. Но таких примеров очень мало.

Учиться, учиться, еще раз учиться!

Считается, что история компьютерных хакеров началась в 1960-х годах за стенами Массачусетского Университета Технологий США. Молодые потенциальные студенты тратили свое время, сидя в компьютерных лабораториях за компьютерами IBM 704 и писали длинные строки программного кода на языке FORTRAN. И все это отчасти было ради прикола. Но на самом деле ими двигала лишь жажда познаний и получения максимального наслаждения от достигнутых знаний.

В те времена появился термин компьютерный hack. А хакером называли человека, который придумывал лучшее решение проблемы. Разборка (взлом), изучение, совершенствование, и сборка – всегда вдохновляет людей, и наполняет их жизнь творческим смыслом. В те времена хакером стали называть кого угодно, начиная от простых любителей компьютеров и заканчивая одаренными программистами. Общим же среди хакеров является желание глубоко исследовать принцип работы компьютерных систем и сетей, но без серьезных внешних мотивов. И эта черта очень важна для хакеров.

Разве Нобелевская премия не присуждается за хакерскую атаку?

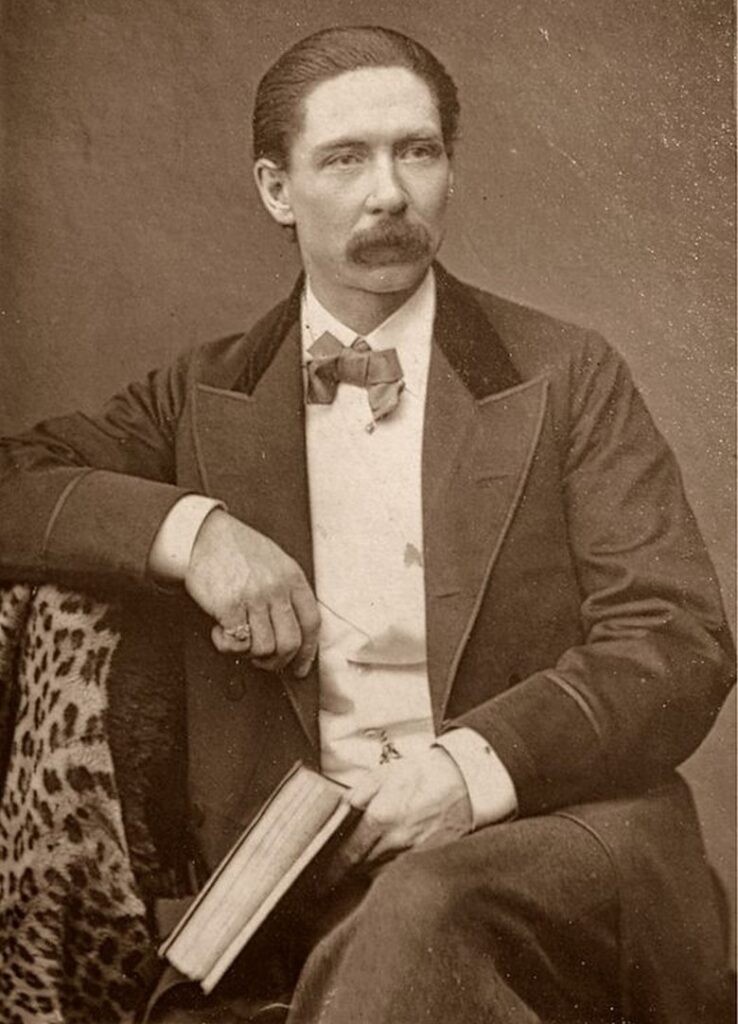

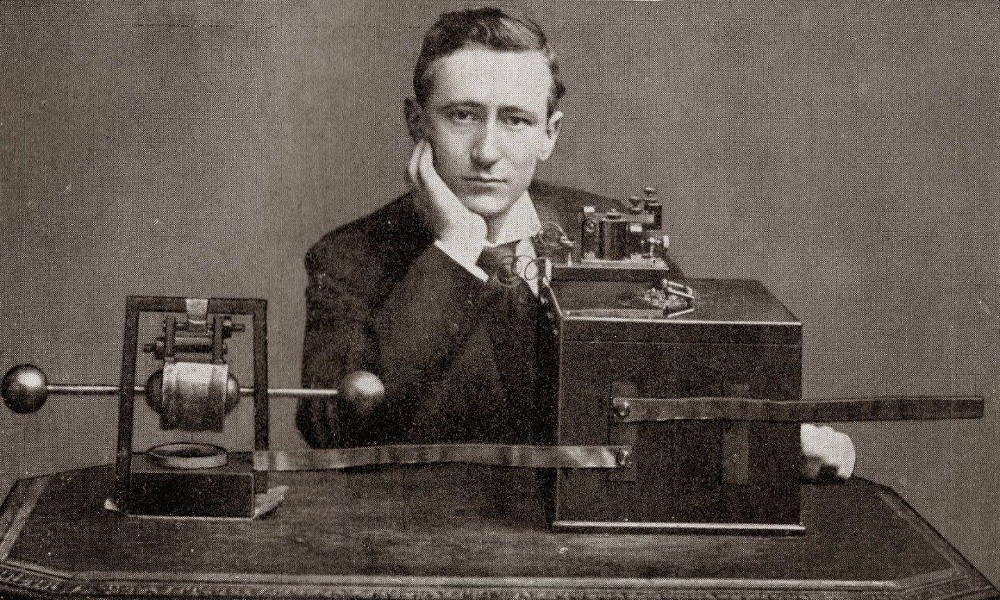

До компьютерных технологий люди применяли схожее качество в радиоэлектронике. Еще приблизительно 100 лет назад, в 1903-м году изобретатель и иллюзионист Невил Маскелайн осуществил самую первую в истории хакерскую атаку. Иллюзии Невила осуществлялись путем использования беспроводных радио технологий. Но его прямой конкурент Гульельмо Маркони в отличии от Невила запатентовал аналогичные разработки, даже его изобретения включают радиосвязь на дальней дистанции и радио. Он был удостоен Нобелевской премии за свою работу над беспроводной телеграфной системой.

Маркони решил продемонстрировать абсолютно «надежную» беспроводную связь по телеграфу, свое новое изобретение. Для этого он находясь в 300 км от Лондона должен был отправить сообщение в Королевский институт, где в зале собрались ученые чтобы послушать лекцию о новом открытии. Но за несколько минут до сообщения Маркони, радиоприёмник начал тикать. Полученное сообщение было на азбуке Морзе и в нем говорилось «вздор» несколько раз, после чего следовало «Один человек, этот итальянец, всех обманул, негодяй». Присутствующие были в шоке. После нескольких секунд получили и сообщения Маркони желающего продемонстрировать высокий уровень безопасности технологии, но впрочем, уже не могло повлиять на эффект от первой передачи. Через четыре дня Маскелайн опубликовал свою методику взлома системы Маркони. Каким нужно быть любознательным и находчивым чтобы разобраться в новейшем технологии и суметь взломать его.

Как видно, такого рода увлечения существовали еще задолго до появления компьютерных технологий.

Ало, говорит хакер?

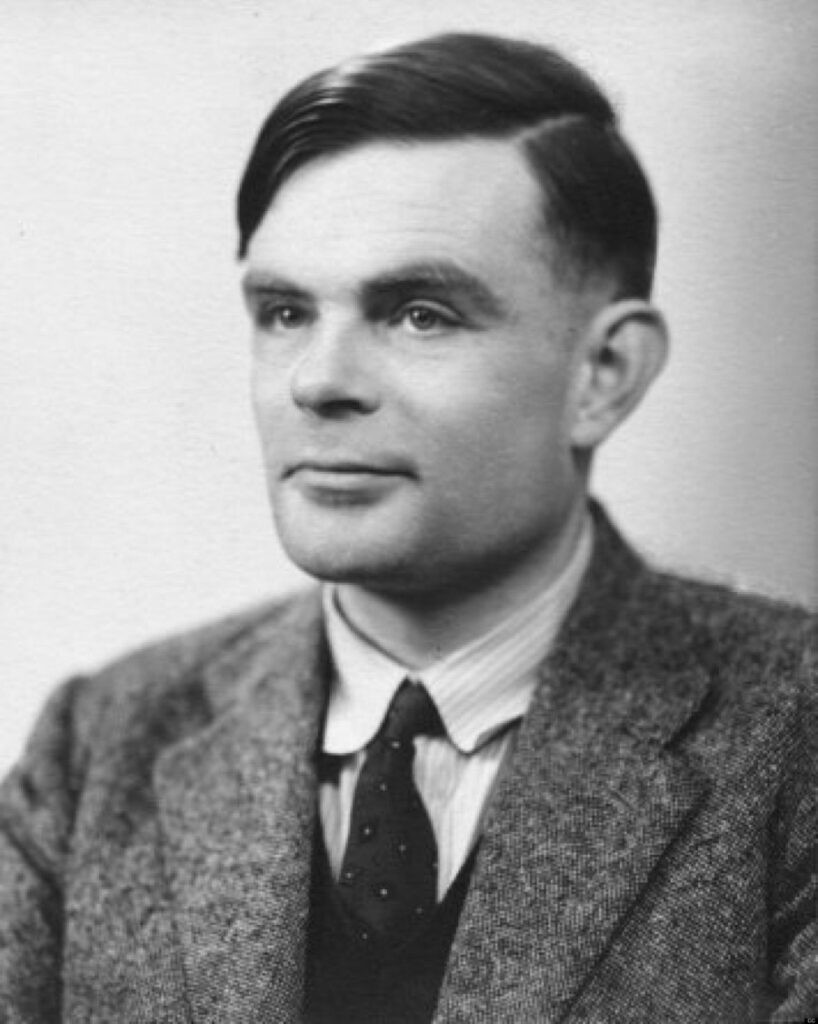

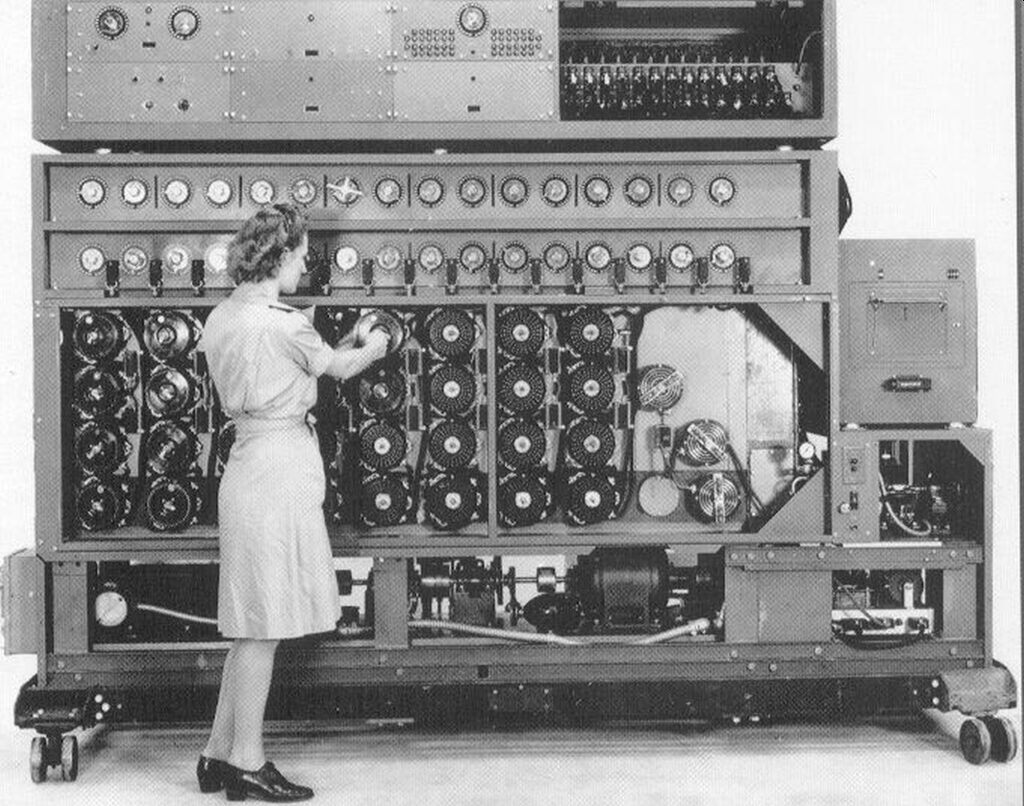

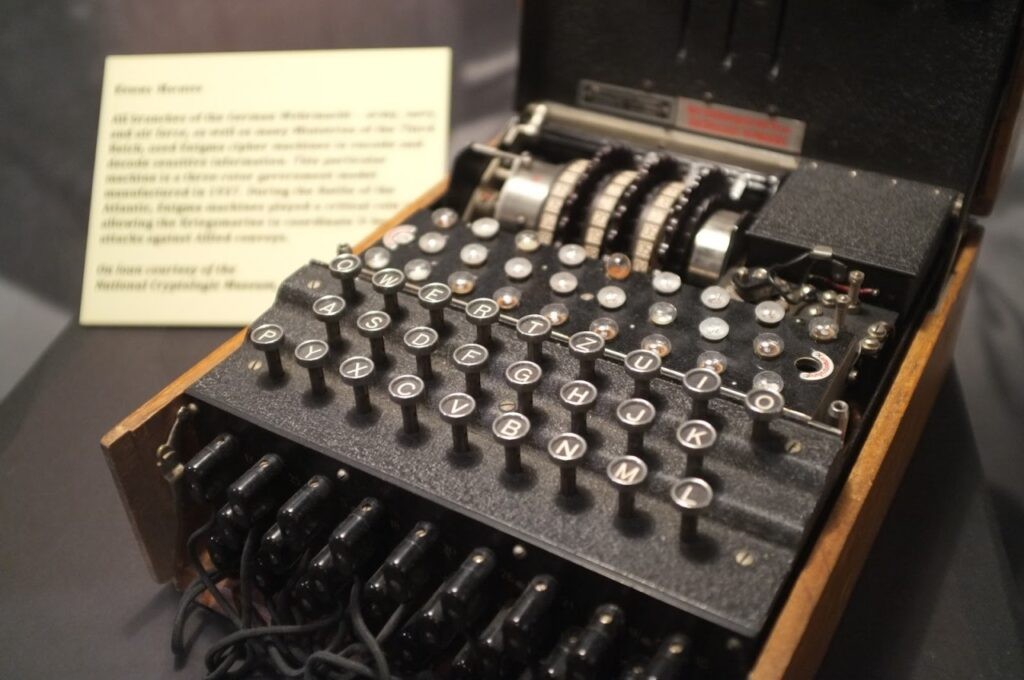

В 1932-м году польские криптографы взломали кодированные сообщения машины Энигма. А в 1939-м году, самый первый хакер в истории Ален Тьюринг со своими товарищами создал машину Бомбе, чтобы взломать окончательно шифровальную машину Энигма. Следует отметить, что Алан Тьюринг считается основателем искусственного интеллекта и теоретической информатики.

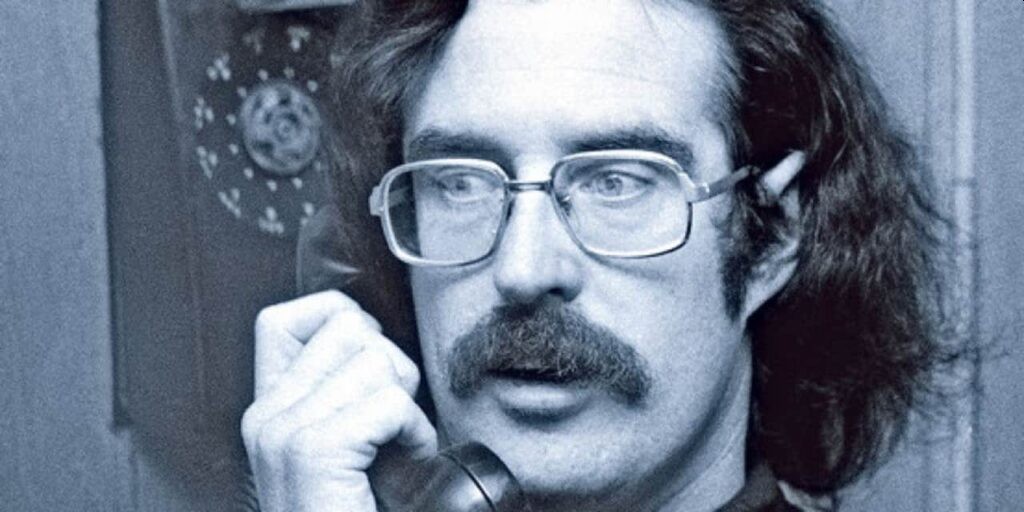

Поделюсь с вами еще одной занимательной историей. В 1957-м году Джозеф Энгрессия слепой от рождения и имевший абсолютный слух, понял, что выдавая в трубке свист частотой 2600 Герц можно добиться осуществления бесплатных звонков во все точки мира. Взломав телефонную сеть (фрикинг), он вскоре смог собрать вокруг себя единомышленников. На первых порах фрикинг распространился в сообществе слепых подростков, затем им начали развлекаться молодые технические специалисты, которые для генерирования тональных телефонных сигналов использовали кустарные электросхемы, создаваемые в домашних условиях. Одним из таких специалистов стал программист-хакер Джон Дрейпер известный как Captain Crunch, который заложил основу фрикинга, в мире технологий.

Однажды Джон Дрейпер встретил группу любителей бесплатно поговорить по телефону, которые совместно изучали телефонную сеть и проводили эксперименты чтобы найти новые способы использования уязвимостей в системе. Группа попросила Джона создать устройство, генерирующее мультичастотный звук. Один из специалистов Джозеф, по прозвищу JoyBubbles (Пузырьки радости), отлично знал какая частота нужна для этого.

Джон Дрейпер случайно выявил, что игрушечный свисток из коробки кукурузов Captain Crunch издает звук, похожий на сигнал телефонной сети. Вскоре им также был придуман эффектный способ осуществления бесплатных звонков. Он звонил на междугородний номер, пока шел набор, свистел в свисток. Сигнал свистка совпадал с сигналом телефонной сети и сообщал о том что звонивший положил трубку. После этого линия считалась свободной и все дальнейшие действия телефонной системы не фиксировались. Убедившись в работоспособности данного метода он создал устройство, Blue Box, позволявшим бесплатно осуществлять звонки.

В 1971 м году Джон Дрейпер и его «товарищ по цеху» Джозеф Энгрессия стали темой статьи о фрикинге в журнале Esquir. После статьи, в 1972-м году Джон, также как и Джозеф были арестованы Федеральным Бюро Расследования (ФБР). Правительство предложило Джозефу вместо тюрьмы работать на государственную организацию. Что касается дальнейшей судьбы Джона, после непродолжительного содержания в тюрьме, он был условно освобожден условно на пять лет. Важно отметить, что за решеткой ему удалось не только усовершенствовать свое новое «искусство», но также привлечь новых единомышленников. Таким образом заложилась основа фрикинга. Студент университета, хакер-программист и инженер Стив Возняк после прочтения статьи в журнале встречается со своим другом Стивом Джобсом. Друзья, поверив в правдивость написанного в статье, решают познакомиться с Джоном. Новые друзья продолжают работать над устройством Blue Box (Синяя коробка) и создают компанию по его продаже. Позже, Джобс и Возняк, вдохновлённые деятельностью Дрейпера, основали компанию Apple. Дальнейшая история известна всем.

Подобных событий в истории технологий много, да вы и сами можете исследовать их в Интернете и узнать о них подробнее. Прежде чем перейти к основной теме, поделюсь с вами другими событиями, произошедшими в компьютерном мире.

Имеются ли у американских военных антигравитационные технологии?

В 1981-м году Иан Мерфи, по прозвищу Captain Zap, стал первым взломщиком (крэкером), который был осужден как преступник. Мерфи взломал компьютерную сеть телефонной компании AT&T и изменил внутренние часы которые измеряли тарифы. Люди, звонившие в полдень переходили на тарифы ночного звонка, а разговоры ночью оплачивались как дневные звонки. То есть днем разговаривать стало дешевле чем ночью, а должно было быть наоборот. С одной стороны, мы с вами можем утверждать, что действия Мерфи нанесли ущерб корпорации и принесли пользу клиентам компании. Однако пользователи, которые ждали до полуночи длинных или междугородных звонков, хотели сэкономить, воспользовавшись скидкой, предоставляемой ночным тарифом. Но, благодаря Мерфи, такие «экономные» пользователи в конечном итоге получили большой счет за звонки.

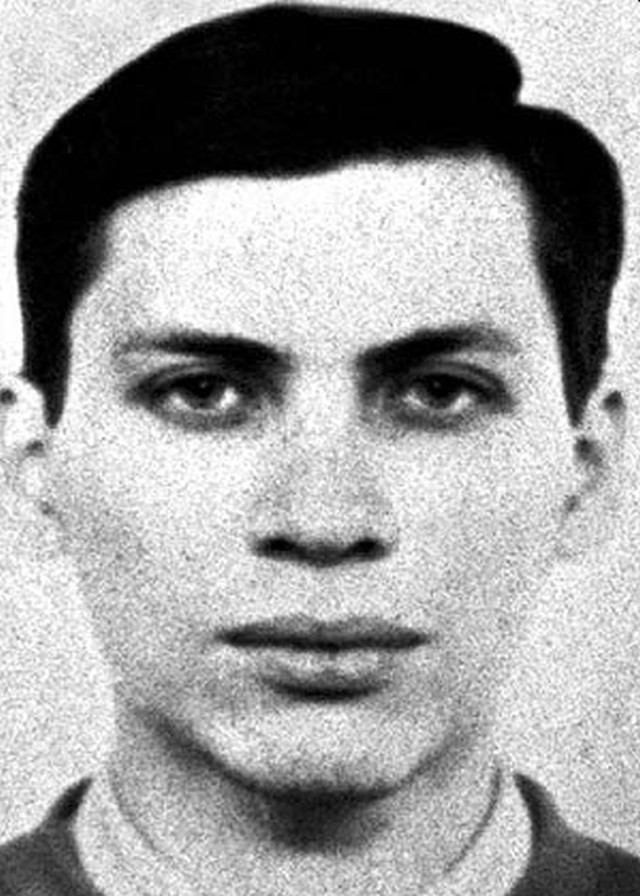

Вот другой пример из истории крэкеров, который произошел в 1994-м году. Владимир Левин, сидя в Санкт Петербурге, с помощью проводной интернет связи Dial-up (доступ к интернету при подключении к телефонной линии с модемом) взломал систему американского банка Citybank и пытался снять более 12 миллионов долларов с банковских счетов которые принадлежали корпоративным клиентам. Он был арестован при попытке заполучить украденные деньги в Лондоне. Следует отметить, что до сих пор он является легендой среди Российских крэкер групп.

И тем не менее, хакерские атаки не всегда были мотивированы деньгами или прибылью. Гэри МакКиннон, известный британский системный администратор и хакер, осуществил на военные компьютеры наикрупнейшую по сегодняшний день хакерскую атаку. В период с 1997-го по 2001 года он успешно взломал компьютерные системы и сети Правительства, Армии, Воздушных Сил, Военно-Морского Флота США а также космического агентства НАСА.

Маккиннон сообщил средствам массовой информации, что хакерские атаки были направлены исключительно на поиск доказательств неопознанных летающих объектов (НЛО), антигравитационных технологий и бесплатной энергии, которые могли бы быть полезными для общественности.

Не случайно в статье отмечены такие слова, как фрикер и крэкер. Я хотел бы уточнить вышеуказанное утверждение. Кибер преступников, использующих хакерские инструменты и методы для атаки или взлома компьютеров, сетей, программного обеспечения в преступных целях будет правильнее называть крэкеры, вместо хакеров.

Слово крэкер стало использоваться хакерами в середине 1980-х годов, чтобы отделить себя от преступного мира. Поскольку каждое киберпреступление в средствах массовой информации описывается как хакерский акт, «плохие хакеры» были включены в группу хакеров в Черных Шляпах, чтобы отличать их от других, в то время как настоящие хакеры известны как хакеры в Белых Шляпах.

Разбери, изучи, заново собери, и усовершенствуй !

С современном мире у хакеров зародилась хакерская этика, которой они стараются следовать. Согласно ей, самоцелью является поиск информации. Хакеры получают удовольствие в процессе поиска знаний, порою приводящие к взлому компьютерных систем. Но как указывалось выше, без корыстных мотивов. Добытая в результате информация используется в качестве положительного опыта и необходимых знаний.

Большинство пользователей предпочитают ограничиваться изучением только самой необходимой информации. А хакеры стремятся детально изучить все подробности программируемых систем и способов повышения их возможностей. Они программируют с большим энтузиазмом и любят интеллектуальные испытания. Их тянет к творческому преодолению и обходу ограничений, как наркомана тянет к наркотикам.

Практически во всех демократических странах, люди имеют право свободно выражать свои мысли, то есть имеют свободу слова. У хакеров свобода самовыражения заключается в получении информации в неограниченном виде.

Появляется вопрос, в чем же заключается причина столь яростного желания впитать в себя побольше знаний и информации? В догмате хакерской этики говорится что основной целью настоящего хакера является улучшить мир путем ее совершенствования.

Свободный доступ к компьютерным устройствам и программному обеспечению позволяет хакерам разобрав их, понять и научиться основным принципам работы. Таким образом, они смогут улучшить их новыми идеями. Также это дает им необходимые знания, чтобы создать новые и даже еще более интересные технологии. Свободный доступ способствует развитию технологий. Вся информация должна быть доступной, для того чтобы ее исправлять, улучшать и изобретать систему заново.

Свободный обмен информацией позволяет людям работать коллективно и достичь более великих достижений. Лучший способ содействовать свободному обмену знаниями заключается в наличие открытой системы или программы с открытым исходным кодом. В этой системе не должно быть ограничений между хакером и информацией, или хакером и оборудованием, в которых они нуждаются.

Хакеры сравнивают компьютеры с лампами Алладина, которыми они могут управлять. Они верят, что все в обществе могут получить пользу от опыта такой силы, и если каждый, как хакеры, сможет взаимодействовать с компьютерами, то хакерская этика и культура смогут распространиться по всему обществу, и это поспособствует развитию компьютерных технологий. Что, в свою очередь, приведет к совершенствованию и улучшению мира.

Неограниченная свобода информации!

Свободный доступ, открытая информация, и свободный обмен знаниями требует от настоящего хакера превратить ограниченное, созданное государством и корпоративными компаниями, в неограниченное.

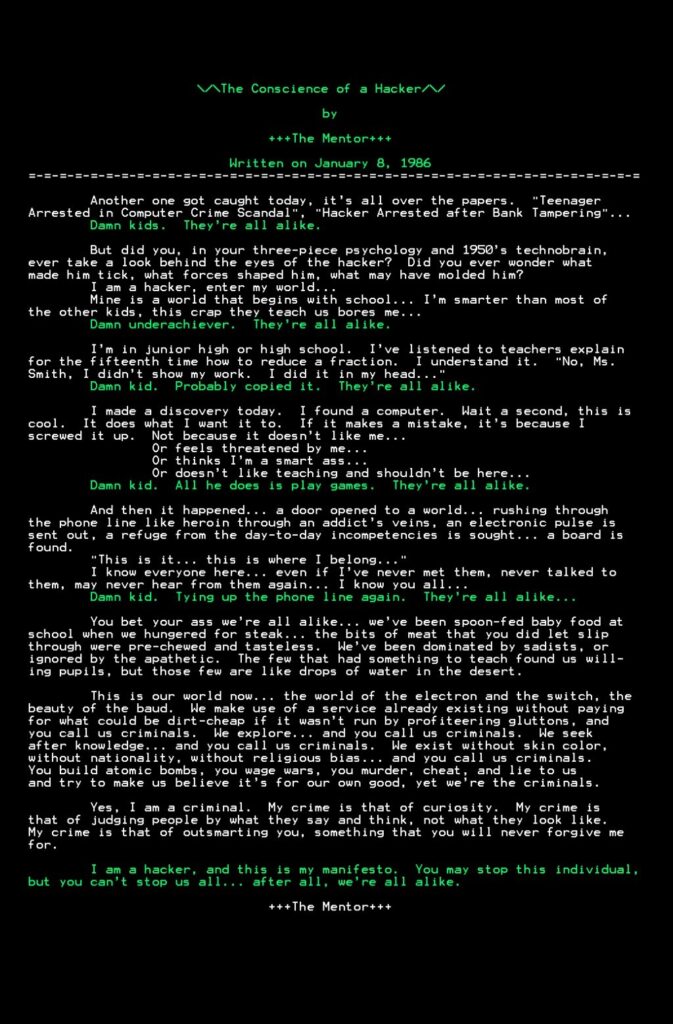

Манифест хакера, написанный в 1986 году хакером Ллойдом Блэнкеншипом, более известным как Наставник (The Mentor), после его ареста агентами ФБР, красноречиво обозначает основные ценности культуры хакера, а именно: безразличие к цвету кожи, национальности и религии; превосходство знаний и нестандартного образа мыслей; безграничная свобода информации, информации для исследования, изучение из любопытства.

Именно из за таких принципов зародились движения за интернет-свободы, саморегулирование Интернета или изменение принципов авторского права. Такие традиции и философии были распространены среди членов хакерской культуры в 1970-х, но движение свободного программного обеспечения зародилось в 1983 году, когда Ричард Столлман сформировал идею о необходимости свободы использования программного обеспечения пользователями.

Столлман основал Фонд свободного программного обеспечения в 1985 году для поддержки движения. Своей основной целью Фонд ставит сохранение свободного программного обеспечения, процесс разработки которого всегда будет гарантированно открытым, а исходные коды всегда доступны. Более масштабная цель Фонда — разработка новой операционной системы с полностью открытым исходным кодом, совместимой с операционной системой UNIX. Эта будущая операционная система получила название GNU (GNU’s Not Unix). Впоследствии, в августе 1991 года, Линус Торвальдс начал работу над свободным ядром для операционной системы, находящимся под лицензией GNU. В настоящее время система GNU/Linux, более широко известная как просто Linux, достаточно распространена, особенно на рынке серверов, и является вполне завершённой. Этот же ядро стала основой для популярной мобильной операционной системы Android.

Робин Гуды из современного компьютерного мира?

Перечислим имена наиболее современных хакеров. Одним из них является легендарный хакер нашего времени, Джордж Хоц, известный как geohot. В 2007 году компания Apple в партнерстве с AT&T приняли решение выпустить свои смартфоны в Соединенных Штатах при поддержке только одного оператора. В то время 17-летний Джордж был абонентом T-Mobile, поэтому он хотел взломать телефон и снять ограничения, наложенные компанией.

Молодой хакер, открыв заднюю крышку устройства, для подачи напряжения, приваривает провод к процессору данных, установленному на материнской плате. И таким образом, ему удается скремблировать код устройства. В своем компьютере он пишет программное обеспечение, которое позволяет смартфону работать в сети любого оператора. Несколько месяцев спустя анонимной хакерской группе удается на программном уровне выполнить взлом Джона, совершенном на аппаратном уровне. В 2008 году другой хакер, Джей Фриман, создал приложение Cydia для бесплатного программного обеспечения на разблокированных iPhone. С помощью этого приложения вы можете устанавливать различные приложения, расширяющие возможности смартфона. В 2009 году Джон Хоц впервые представил джейлбрейк. В то время, этот метод взлома был совместим со всеми iPhone и устройствами iPod Touch. С этого момента, началась постоянная борьба между Apple, которая производит закрытые системы, и хакерами, которые требуют бесплатного программного обеспечения.

После этого Джон Хоц не прекратил свою хакерскую деятельность. В выпущенной Sony в 2006 году консоли PlayStation 3, присутствовала функция OtherOS. Эта функция позволила установить Linux и FreeBSD на консоли, и игровую консоль можно было использовать как обычный компьютер. Поэтому консоль PlayStation 3 была очень популярна среди хакеров и программистов, поскольку она была дешевле других аналогичных компьютеров с точки зрения производительности. Например, в 2008 году группа хакеров использовала кластерный компьютер (суперкомпьютер), состоящий из 200 консолей PlayStation 3, для взлома аутентификации SSL.

Но эта любовь длилась недолго. Данная функция была недоступна на более новых моделях и была удалена из более старых моделей с обновлением системы, выпущенным в 2010 году. Хакерам не понравилось ограничение, созданное корпорацией. В том же году Джон Хоц сообщил, что смог сломать систему PlayStation 3, но не раскрыл этот метод широкой публике. Несколько месяцев спустя в результате утечки метода взлома со стороны хакерской группы, стало возможным с легкостью осуществлять взлом любой консоли с помощью самой обычной USB-флешки.

Элитный хакер-программист Аарон Шварц (Aaron Swartz) известен как один из создателей социальной сети Reddit. Аарон был соавтором и соучредителем таких инноваций, как спецификация RSS, некоммерческого движения и организации Creative Commons, фреймворка web.py, созданной на основе языка программирования python, бесплатных публичных библиотек в Archive.org и т.д. Днем и ночью, борясь с законами, которые создают такие цензуры в Интернете, как SOPA, PIPA, CISPA, Аарон создал группу DemandProgress, которая стремилась распространять информацию о гражданских свободах, правительственной реформе и других интересных темах. В 2011-м году Аарон Шварц загрузил почти 4 миллиона статей из базы данных PACER и электронной библиотеки JSTOR Массачусетского Технологического Института в Интернет. Так как была совершена кража данных и незаконная загрузка файлов, он был арестован по обвинению в тяжких преступлениях. Ожидалось, что он будет оштрафован на 1 миллион долларов и приговорен к 35 годам тюрьмы. Однако он покончил с собой в 2013 году. Отец Аарона сказал: «Он был убит правительством, а Массачусетский Технологический Институт предал все свои основные принципы».

Независимо от того, что является целью для одного хакера или хакерской группы, для государства все они являются преступниками и несут наказание за кибер преступления. Например, в Соединенных Штатах тюремное заключение может варьироваться от нескольких месяцев до сорока лет, в зависимости от ущерба.

В 2003 году появилась хакерская группа Anonymous, которая быстро стала лидером хакерских групп. Основная цель этих хакеров – не получать прибыль, а протестовать против несправедливости в обществе. Поклонники этой хакерской группы называют их «Робин Гуды компьютерного мира» и «борцы за свободу».

Какой цвет шляпы вы бы выбрали, будь вы хакером?

Хакеры делятся на разные группы в зависимости от цвета шляпы и других названий.

Элитные хакеры (Elite Hackers)

Эти хакеры – новаторы и изобретатели, которых считают “продвинутыми гениями”.

Хакеры Черные Шляпы (Black Hat Hacker).

В эту группу входят «плохие хакеры», которые взламывают компьютерные сети с чисто преступными целями. Главным образом, с целью заработать деньги или получить влияние. Крекеры также относятся к этой группе.

Хакеры Белые Шляпы (White Hat Hackers)

Это «хорошие хакеры», этичные хакеры, которые, как считается, являются авторами алгоритмов для взлома существующих сетей Интернета, с целью исправления проблем, уязвимостей и ошибок программного обеспечения.

Хакеры Серые Шляпы (Gray Hat Hackers)

Это хакеры, которые взламывают интернет-системы, чтобы сделать информацию доступной для общественности. Эта группа не имеет плохих намерений, как «черношляпники».

Хакеры Голубые Шляпы (Blue Hat Hackers)

Любители или начинающие хакеры, которые обычно проводят хакерские атаки со злыми умыслами, например с целью отомстить.

Хакеры Красные Шляпы (Red Hat Hackers)

Основной целью таких хакеров является предотвращение атак хакеров в Чёрной Шляпе, определение их методов и уничтожение их групп. Одним словом, они являются охотниками за хакерами в Чёрных Шляпах .

Скрипт Кидди (Script Kiddie)

Будучи новичками в этой профессии, они не способны нанести большой ущерб. Используя хакерские программы или скрипты, в состоянии атаковать простые сайты и нарушать их нормальную работу.

Хакеры Зеленые Шляпы (Green Hat Hackers)

Это люди, которые смотрят обучающие видео о методах взлома, интересуются информацией в Интернете и проявляют желание учиться.

Хакеры социальной инженерии (Social Engineering Hackers)

Такие хакеры используют психологические манипуляции для получения доступа к личной и конфиденциальной информации людей. Представляют собой очень сложную преступную схему.

Хактивисты (Hactivists)

Такие хакерские группы организуют хакерские атаки на системы и сети для обнаружения, разоблачения и привлечения общественного внимания. Пример вышеупомянутой хакерской группы Anonymous.

Кибер-террористы (Cyber Terrorist)

Политически мотивированные злоумышленники взламывают компьютерные системы за пределами столицы, чтобы спровоцировать насилие против региональных неборцов или тайных агентов.

Хакеры, спонсируемые Государством / Народом (State / Nation Sponsored Hackers)

Это наемные хакеры, которые по причине существующей войны атакуют или крадут информацию у вражеского государства или международного агентства.

Вредоносные Инсайдеры / Информатор-Хакеры (Malicious Insider / Whistle-blower Hacker)

Такие хакеры организуют хакерские атаки для утечки конфиденциальной информации из любой организации, особенно информации, финансируемой правительством.

Если вы хорошо осведомлены, значит, вы вооружены!

Если написать более подробно об инструментах хакеров и методах атаки, статья станет значительно обширнее. Поэтому лишь ограничусь названиями и краткими пояснениями наиболее распространенных методов. Так как предпочтительно быть более подготовленным к предвзятым хакерским атакам, желательно, быть более осведомленными. Полезные данные можно найти в неограниченном количестве в просторах Интернета.

Отказ в обслуживании атаки (DoS – denial-of-service или DDoS – distributed denial-of-service) – масштабные атаки для отключения серверов и целых сетей.

- TCP SYN флуд атака (TCP SYN flood attack).

- Атака фрагментированными пакетами со смещением (Teardrop attack)

- Smurf атака (Smurf attack).

- Атака Ping флуд(Ping of death).

- Ботнеты (Botnets).

Атака посредника (Man-in-the-middle (MitM)) – используется хакерами для кражи информации между пользователями и интернет-сервисами.

- Захват сессии или кража TCP (Session hijacking).

- Атаки IP-спуфинг (IP-спуфинг)

- Атака повторного воспроизведения (Relay attacks)

Фишинг атаки (phishing) – для примера, когда хакеры крадут пароли учетной записи Facebook.

Тайная загрузка (Drive by download) – позволяет тайно загружать вирусы или троянских коней на компьютер пользователя через взломанный веб-сайт.

Взлом пароля – атака, используемая для поиска паролей за счет словаря, то есть путем ввода всех слов в словаре одно за другим или методом полного перебора (brute-force).

SQL-инъекция (SQL-injection) – используется для вмешательства в базу данных путем отправки определенных команд на сервер в виде ввода в адресную строку или формы веб-страниц, используя уязвимости в системе.

Межсайтовый Скриптинг (XSS – Cross-sitescripting) – метод, похожий на Тайную загрузку, с помощью которой происходит атака на компьютер пользователя с использованием скриптов (например, JavaScript), встроенных в взломанный веб-сайт.

Подслушивание (Eavesdropping) – отслеживает трафик, проходящий через сеть, и получает пароли, номера кредитных карт и другую конфиденциальную информацию, отправляемую злоумышленником в сеть.

Атака «дней рождения» (Birthday attack) – используется для взлома паролей или для поиска коллизий хеш-функций на основе парадокса дня рождения.

Атака вредоносного ПО (malware attack) – атаки осуществляющие с помощью различных компьютерных вирусов.

- Макровирусы – это вредоносные программные скрипты, инфицированные в Microsoft Word или Excel.

- Файловые вирусы – обычно вводятся в код файлов с расширением EXE, или исполняемые программы.

- Вирус, первичный загрузчик памяти – это вредоносная программа, которая инфицирует сектор загрузочных записей (boot-record) дисков памяти.

- Полиморфные вирусы – прячутся, проходя различные циклы шифрования и дешифрования.

- Скрытые вирусы – чтобы скрыться, берут на себя управление системных функций.

- Трояны (Trojans) – скрыты во внутреннем коде очень важных программ и не копируют себя как вирусы. Система, в которую вводится троянский конь, используется атакующим по своему усмотрению.

- Черви – как и вирусы, не инфицируют какой-либо программный код, а распространяются по сетям и компьютерам как отдельное программное обеспечение.

- Вирус-вымогатель (Ransomware) – предотвращают доступ пользователя к личной информации и угрожает распространением этой информацией в Интернете, если деньги не будут выплачены.

- Рекламное программное обеспечение (Adware) – используется в маркетинговых целях, отображает рекламные баннеры в инфицированных системах.

- Программа-шпион (Spyware) – используются для сбора компрометирующей информации о пользователях.